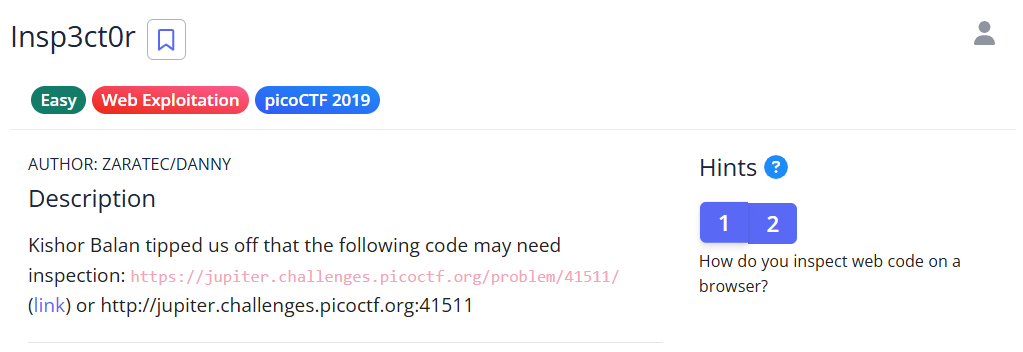

今天挑戰的是:

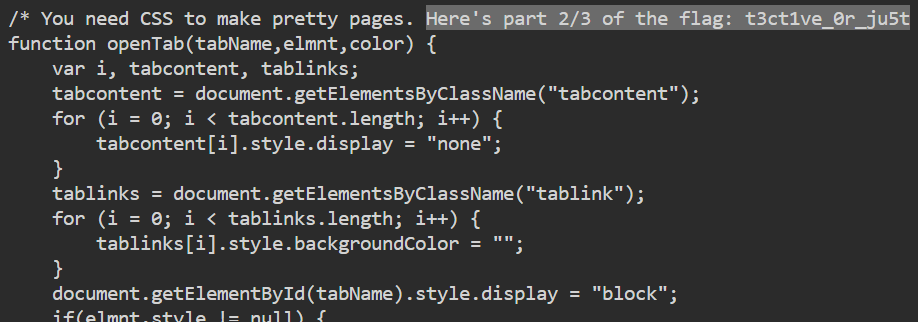

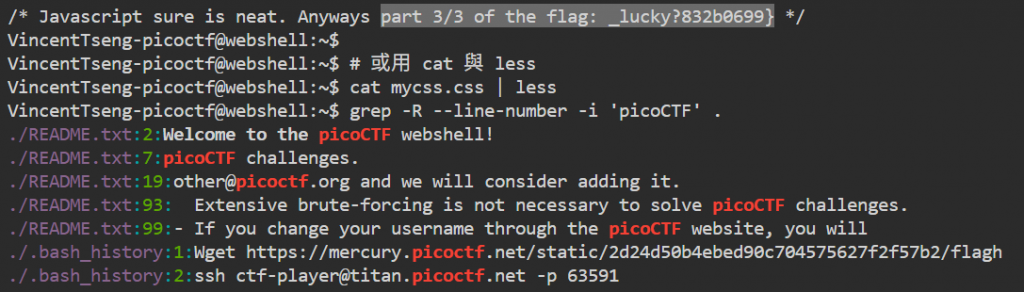

題目很直觀地要我們檢查網頁原始碼:HTML / CSS / JS 裡各藏一段 flag,拼起來就是完整答案。

解題步驟

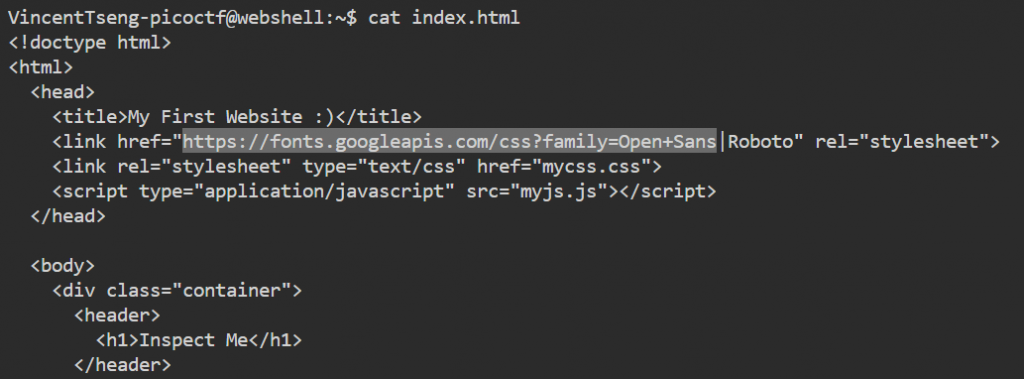

使用"wget"先獲取題目資源:wget http://jupiter.challenges.picoctf.org:41511

查閱 index.html,找到 HTML 裡的線索:cat index.html

看到網站裡面一拖拉庫的程式碼,完全不重要,重點是裡面又出現了其他連結。

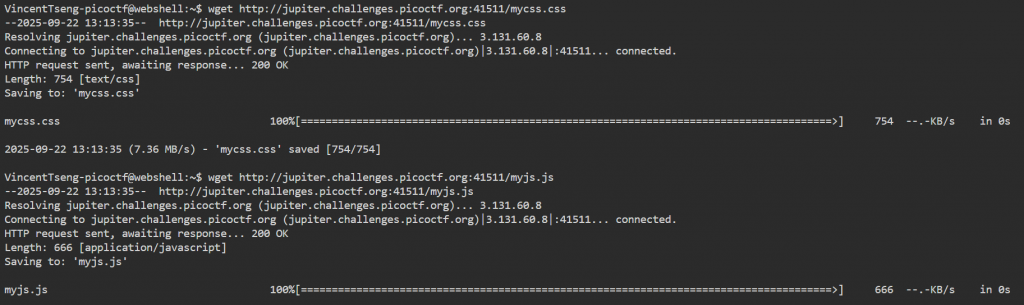

下載相關資源檔:wget http://jupiter.challenges.picoctf.org:41511/mycss.css

wget http://jupiter.challenges.picoctf.org:41511/myjs.js

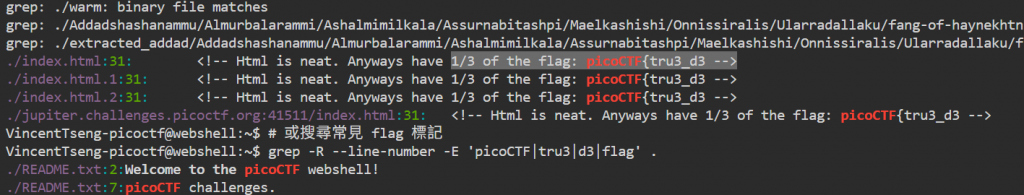

再來就是在抓下來的資料夾裡找 picoCTF 關鍵字以及顯示 CSS / JS 內容並找註解或字串:

grep -R --line-number -i 'picoCTF' .

sed -n '1,200p' mycss.css

sed -n '1,200p' myjs.js

接著呢就會出現一堆讓人完全失去耐心的各種文字,花費了些時間和視力終於發現分散在其中的線索,組合起來就是這題的正確答案。

小小心得

Web 題常把敏感資訊藏在「不會直接顯示在頁面上的地方」:HTML 註解、CSS 註解或 content、JavaScript 的字串或變數。

使用 wget 抓下資源後在本地搜尋,比在瀏覽器開多個面板更方便管理與比對。

grep、strings 與 sed 是在 webshell 中檢查檔案最實用的工具。